The most scary computer viruses ever

Computer viruses really become a nightmare for users. Once infected, they can "clean up" the information on the hard drive, block traffic on the computer network for hours, turn an innocent computer into a zombie, regenerate and self infecting other computers.

If you have never been a victim of computer viruses, you may never be interested in this issue. Major computer virus infections can cause billions of dollars in damage. The number and danger of computer viruses increases over time, their goals are more diverse and unpredictable.

- How to remove Trojan, Virus, Worm or Malware?

- How to disable and completely remove Windows Defender?

- Is antivirus software really slowing down your computer?

In the following article, Network Administrator will summarize the most dangerous computer viruses, which have been horrors for computer systems.

The most dangerous computer viruses

- Morris (1988)

- CIH (1998)

- Melissa (1999)

- ILOVEYOU (2000)

- Code Red and Code Red II (2001)

- Nimda (2001)

- Klez (2001)

- SQL Slammer / Sapphire (2003)

- Blaster (2003)

- Sobig F (2003)

- Bagle (2004)

- MyDoom (2004)

- Sasser (2004) and Netsky

- Leap-A / Oompa-A (2006)

- Storm Virus (2006)

- Conficker (2008)

- Zeus (2009)

- Stuxnet virus (2010)

- Flashback (2011)

- CryptoLocker (2013)

- WannaCry Virus (2017)

- Virus on the phone

- Some other interesting things about computer viruses

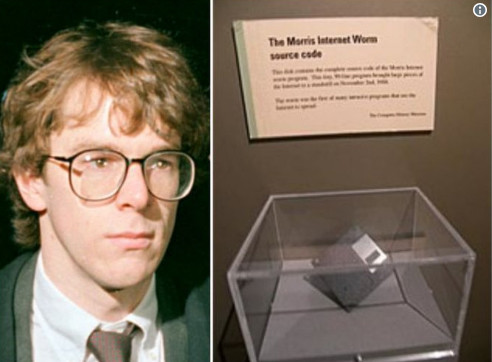

Morris (1988)

Damage estimated: 10-100 million USD

The Morris worm was the first computer virus to be distributed over the Internet; it is also the first worm to attract the attention of the mass media. Its author is Robert Tappan Morris, a student at Cornell University. The Morris worm was released online on November 2, 1988 from the MIT academy, with an estimated 10% of computers connected to the Internet being affected. This malware slows down thousands of systems by creating files in temporary directories for the purpose of replicating itself.

These computers will be disabled (within 90 minutes of being infected) until the software is removed. And it takes about two days to do this and it takes longer to remove it from the entire network. University of California, Berkeley estimates that it takes 20 working days to completely remove this worm from the computer.

Robert Morris was tried and charged with violating the 1986 Computer Fraud and Abuse Act. After appealing, he was sentenced to three years of suspended sentence, 400 hours of public service and a fine of US $ 10,050.

The Morris worm is sometimes called the " Great Worm " due to the heavy consequences it caused on the Internet at the time, both in terms of the total amount of time the system was unusable, and about the psychological impact. with Internet security and reliability.

Robert Tappan Morris

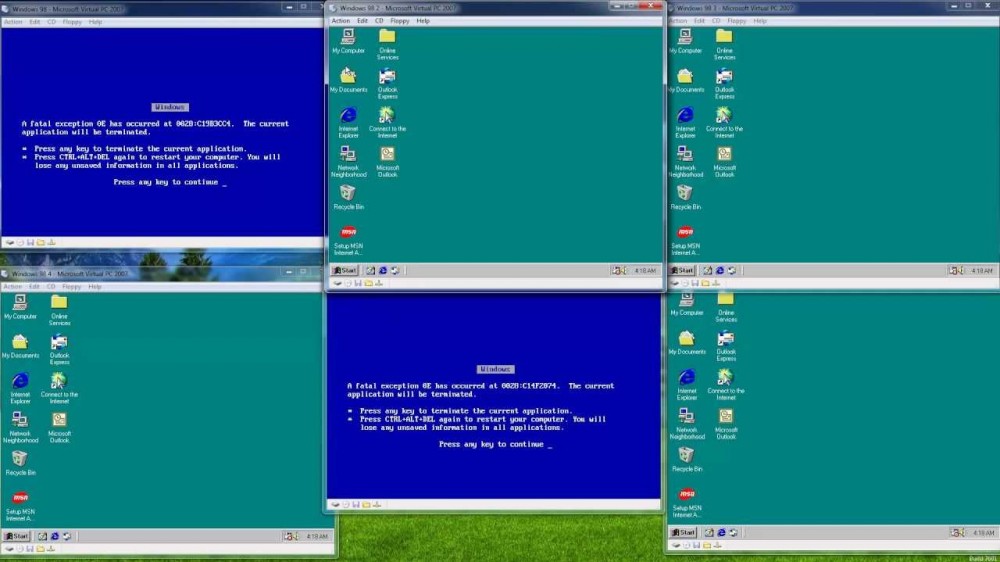

CIH (1998)

Estimated losses : $ 20-80 million worldwide (excluding destroyed PC data).

CIH was created in 1998 by a Taiwanese man named Chen Ing-hau. CIH is also known by another name, Chernobyl virus. The reason is that the time of activating this virus coincides with the occurrence of the Chernobyl atomic explosion.

Chen's purpose in creating this virus is just to show people how the computer network at schools is vulnerable to virus attacks. And then this virus quickly spread through universities and around the world.

CIH attacks executable files of Windows 95, 98 and ME operating systems; can reside on computer memory to infect and other executable files. Damage is estimated to be up to 20-80 million USD worldwide (excluding destroyed PC data).

The danger of CIH is that after only a short time of operation, it can overwrite data on the computer hard drive, turn data into a useless bunch. CIH also has the ability to override BIOS information, preventing the computer from starting. Because of its ability to infect executable files, CIH can be widely distributed.

Today, CIH virus is no longer dangerous because new operating system platforms such as Windows 2000, XP and NT have been improved.

Melissa (1999)

Estimated damage : 300-600 million USD

In the spring of 1999, a man named David L. Smith created a computer virus based on a Microsoft Word macro. He created this virus so it could spread through email content. Smith named his virus "Melissa", known to be the name he took from a famous dancer in Florida (source CNN).

About how it works, Melissa computer virus entices recipients to open email-attached documents like "Here is that document you asked for, don't show it to anybody else" (That means: This is the document you love pray, not reveal to anyone else). When enabled, the virus will duplicate itself and send itself to 50 other recipients in the recipient's email list.

The virus spread quickly after Smith released it. The US federal government has since been very interested in Smith's work - according to a statement by an FBI agent with parliament, the Melissa virus "devastated government network private" (FBI source). Melissa spread so fast that Intel, Microsoft and several other software vendors using Outlook were forced to shut down the entire e-mail system to limit the damage, until the virus was blocked.

After a trial investigation, Smith was impeached and sentenced to 20 months in prison. The court also fined Smith $ 5,000 and banned him from accessing the computer network without permission (BBC sources). Finally, the Melissa virus did not cripple the Internet, but it was one of the first computer viruses to receive public attention.

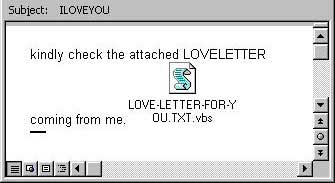

ILOVEYOU (2000)

Estimated damage : Billions of dollars

ILOVEYOU are 3 words that everyone wants to hear, but this is a 'notorious' computer virus. It has a similar approach to Melissa virus, but is much more devastating. This is a computer worm spread through email with the subject 'ILOVEYOU' and comes with the "LOVE-LETTER-FOR-YOU.txt.vbs" file. After opening this file, it will send everyone in the Outlook address book, making it one of the fastest spreading viruses at that time. It is said to reach more than 50 million users within 10 days.

More difficult to solve than the ability to overwrite its files. If you don't make a backup, you'll have to say goodbye to JPEG files and audio files. It can also overwrite CSS, HTA and JSE files. Not only that, it also retrieves personal information, especially user passwords, and sends it to the virus maker's email. After companies were wary of this title, the hackers introduced the 'Confirm order for mother's day' variant, 'Virus warning', etc.

In May 2000, only a few hours after it originated in the Philippines, some places were forced to be offline to protect themselves from the damage it caused. It is estimated that the cost to remove this virus is up to 15 billion USD.

According to the famous antivirus software manufacturer McAfee, ILOVEYOU's virus attack range is extremely large:

- It has copied itself several times and hides copies in multiple folders on the victim's hard drive.

- Add new files to the victim's registry keys.

- Replace some file types with its copies.

- Self-send via Internet Relay Chat clients as well as email.

- Download a file named WIN-BUGSFIX.EXE from the Internet and run this file. It is not a repair program, but a password-stealing application and these confidential information will be sent to hacker email addresses.

Who created the virus ILOVEYOU?

Some argue that the creator of the virus ILOVEYOU is the Philippine Onel de Guzman. The Philippine authorities investigated de Guzman for theft - the time when the Philippines did not enact a law against computer crime. Due to a lack of evidence, Philippine authorities have canceled their applications against de Guzman, who did not confirm nor deny his responsibility for the virus. According to some estimates, the ILOVEYOU virus has caused damage of up to $ 10 billion.

Code Red and Code Red II (2001)

Code Red and Code Red II are a type of computer worms that infect networks, starting on July 13, 2001. This is an extremely malicious virus because their target is computers running Internet Information Server (IIS) Web server software. Both viruses exploit vulnerabilities in Windows 2000 and Windows NT operating systems. This vulnerability is caused by a buffer overflow, which means that when a computer runs on these operating systems it will receive more information than the buffer it can manage, and therefore will be overwritten. on adjacent memory. The funny thing is that Microsoft issued this vulnerability patch from the middle of June before.

Code Red is also called Bady, designed with the purpose of destroying as much as possible. Once infected on the computer, the website hosted on the affected server will display the message: "" HELLO! Welcome to http://www.worm.com! Hacked By Chinese! "After that, the virus will look for servers that fail and continue to infect. In the next 20 days, the virus will trigger denial of service (DoS) attacks on IP addresses. Of course, including the White House server, it took less than a week to infect about 400,000 servers worldwide, with an estimated 1 million computers being attacked by the virus.

The computer when infected with the worm Code Red II will not obey the command of its owner. That's because the worm created a backdoor inside the computer's operating system, this backdoor will allow remote users to access and control the computer.

In computer jargon, this is an act of compromising the system level, and it is bad news for computer owners. The person behind the virus can access information from the victim's computer or even use an infected computer to conduct criminal acts. This means that the victim not only has to deal with the infected computer but may also be suspicious of the problems they really do not do.

Windows NT computers also have vulnerabilities with Code Red, but the virus's impact on these computers is not extreme. Web servers running Windows NT may crash more than normal, but that is also because of its poorly designed design. Compared to the bad things experienced by Windows 2000 users, it doesn't eat anything.

After a while, Microsoft released patches for security vulnerabilities in Windows 2000 and Windows NT. When patched, the original worm will not be able to infect Windows 2000 computers; however, the patch will not be able to remove these viruses from the infected computer - the victims must do it themselves.

Nimda (2001)

Another virus that appeared on the Internet in 2001 was the Nimda worm. Nimda was released on September 18, 2001 and spread very quickly on the Internet, becoming the fastest-growing computer virus of the time. In fact, according to TruSecure CTO Peter Tippett, it only takes 22 minutes to reach the top of the list of reported attacks (source Anthes).

The main goal of Nimda is Internet servers. While it can also infect home computers, its true purpose is to make Internet traffic tight. It can move on the Internet using a variety of methods, including email. This helped spread the virus between servers during a record period.

Nimda Worm created a backdoor into the victim's operating system. It allows the person behind the attack to have the same access level as any account logged into the computer at that time. In other words, if a restricted user has enabled the worm on the computer, the attacker has only limited access to the computer's activities. However, if the victim is a computer administrator, then the attacker will have full control. The spread of the Nimda virus has caused some network systems to crash because more and more system resources become prey to the worm. In fact, the Nimda worm has become a DoS attack.

Klez (2001)

Estimated damage: 20 million USD

Klez virus has marked a new direction for computer viruses. It appeared publicly in late 2001, and variants of the virus have spread on the Internet for months. Basically worm Klez infects the victim computer via email, duplicates itself and then sends it to others in the victim's address book. Some Klez virus variants carry harmful programs, which can make the victim's computer unable to function. Depending on the version, Klez virus can act like a computer virus, worm or Trojan horse. It can even disable fake and virus scanning software as a virus removal tool [source: Symantec].

Soon after appearing on the Internet, hackers changed Klez's virus to make it more effective. Like other viruses, it can scour the victim's address book and send it to the email addresses on that list. However, it can also get another name from the contact list and place that address in the "From" field in the email client. The so-called spoofing method - the email appears as if it came from a source but it was actually sent from somewhere.

Spoofing email addresses has achieved some goals. First, it does not give email recipients the chance to lock someone in the "From" field, because emails are actually being sent from someone. Worm Klez has programmed to spam people with multiple emails that can clog someone's mailbox in a short time, because the recipient will not know what the real source of the problem is. In addition, the email recipient can recognize the name in the "From" field and therefore the easier it is to open it.

SQL Slammer / Sapphire (2003)

Estimated damage: 1 billion USD

SQL Slammer, also known as la Sapphire, was launched on January 25, 2003, and spread throughout the Internet. Because SQL Slammer is activated on Saturday (holidays), the estimated damage (about money) is not high. However, the virus has also "knocked out" 500,000 servers worldwide, and is a factor in the massive "storm" of data, causing the entire Korean Internet to collapse in 12 hours. Bank of America's ATM service collapsed, the 911 service in Seattle stopped, Continental Airlines canceled many flights due to its electronic card system and check-in errors.

According to some estimates, it did more than $ 1 billion in losses before the patches were released and antivirus software fixed the problem (Lemos source). SQL Slammer has a very bad impact on the entire Internet traffic worldwide. Interestingly, this virus does not look for end-to-end PCs but only on servers. SQL Slammer is a single data packet and sends itself to IP addresses. If the IP address is a computer running a patched version of SQL Server Desktop Engine (Microsoft), that server will immediately become infected with the virus and become a tool to attack other IP addresses. Slammer's attack process is well documented. Just a few minutes after injecting the first Internet server, the Slammer virus will double its number of victims every few seconds. With this method of infection, Slammer can attack 75,000 computers in just 10 minutes, clogging the entire Internet, causing routers to stop working.

The Slammer virus gave everyone a valuable lesson: Never enough to be sure you have the best patch and antivirus software. Hackers always find a way to exploit any weakness, especially if this vulnerability is not widely known. Testing and defeating the virus before they infect you is an important issue, but besides that we need to prepare a contingency plan for the worst scenario that can happen to be possible. restore to the previous state.

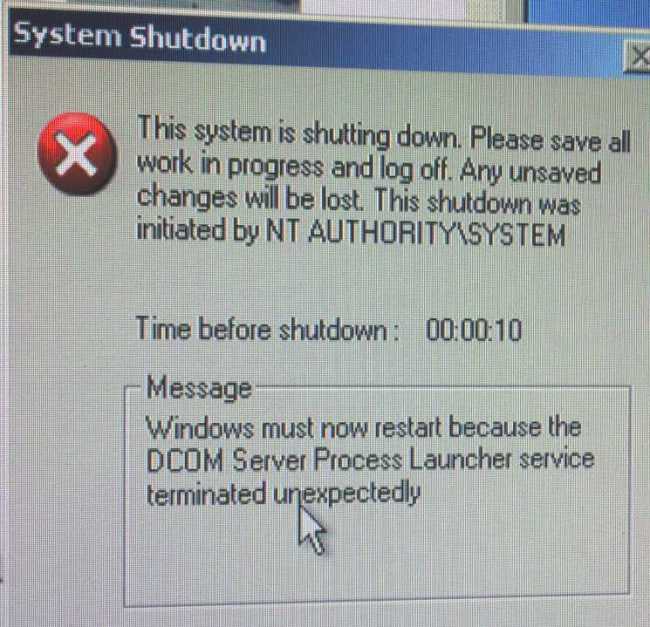

Blaster (2003)

Estimated losses: $ 2-10 billion, hundreds of thousands of computers are infected.

Blaster virus is a complex malware, not spread via email, but through a vulnerability on two operating systems Windows 2000 and Windows XP. The virus was discovered on August 11, 2003 and quickly infected on a global scale in just 2 days. When the computer is stuck with Blaster, it displays a message box that the system will be turned off for a few minutes. The blaster was programmed to launch a DDoS attack to a server run by Microsoft in April 2003, but was immediately stopped. A hidden message created in code to send to Bill Gate - the founder of Microsoft, says "Bill Gates, why can you let this happen? Stop making money and repairing your software go".

Blaster also contains the activation code of DoS attack on Microsoft's windowsupdate.com website on April 15.

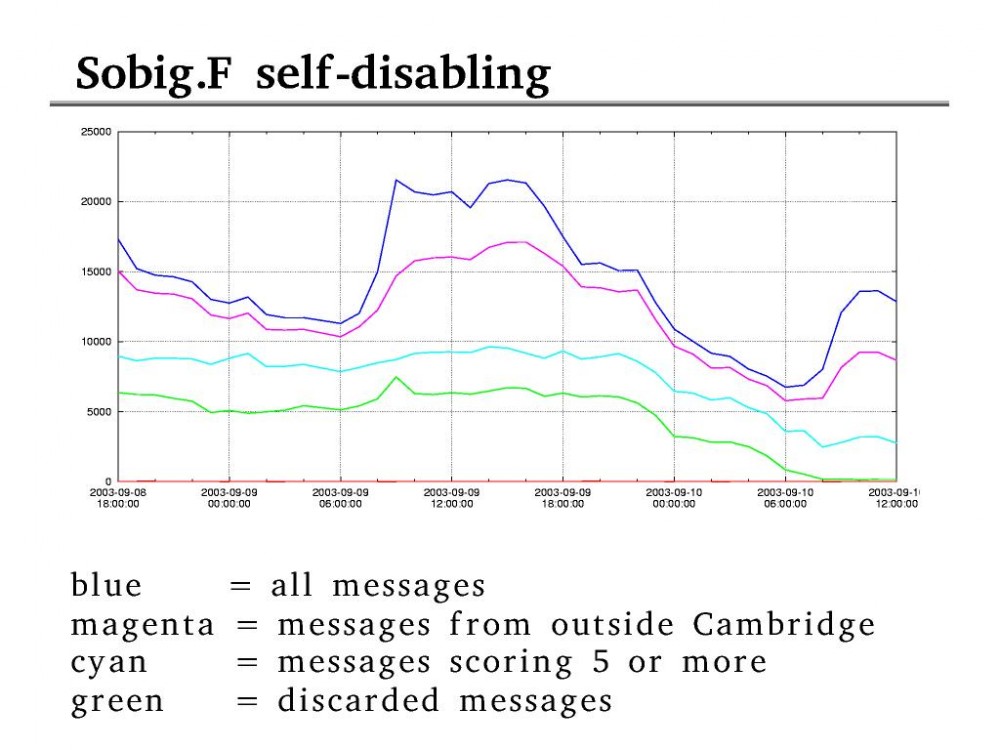

Sobig F (2003)

Estimated damage : 5-10 billion USD; More than 1 million computers are infected.

Sobig appeared shortly after the "Blaster" storm, turning August 2003 into the "worst" month for business and home computer users, the most dangerous version of the virus is Sobig.F, played Spread widely on August 19, 2003 and set a new record (then surpassed by MyDoom) to create more than 1 million copies of the worm in the first 24 hours only.

The virus infects the computer via e-mail attachments, such as: application.pif, thank_you.pif . When enabled, the worm sends its copy to all contacts. Get lost in the victim's contact list.

On September 10, 2003, Sobig "decomposed" itself and was no longer a threat. Microsoft has suspended a $ 250,000 prize for those who provide information about the deep Sobig author, but so far no one has been able to do so.

Bagle (2004)

Estimated damage: Tens of millions of dollars

Bagle is an example of a computer worm with a sophisticated mechanism of action, which appeared on January 18, 2004. The malicious code of the worm infects the system via e-mail, and then searches the e-mail address on the computer's hard drive for distribution.

The danger of Balge (and 60-100 deep variants) is that when infecting computers, worms will open a backdoor at the TCP port to remotely control hackers (access, steal data). material .).

Bagle.B version is designed to stop Bagle's entire operation after January 28, 2004; however, until today, discrete variants of this virus are still spreading online.

MyDoom (2004)

Estimated damage : Making the global Internet slow 10%; increase website download time (load) by 50%. MyDoom and its variants have caused an estimated loss of 38.5 billion dollars worldwide.

This is one of the fastest spreading email worms. It took only a few hours (January 26, 2004), MyDoom's "wave" was available worldwide by traditional distribution: via e-mail.

This worm works on the same principle as ILOVEYOU: email infection with misleading topics such as 'Mail Delivery System' - including an attachment, when opened, sends itself to addresses. found in local files. While the previous worms targeted a limited number of contacts, MyDoom did not.

It tried not to target addresses of government agencies and security companies. MyDoom can stop a device from running updates for security software. The most important part of this virus is the ability to open backdoor vulnerabilities in the system for hackers to exploit.

MyDoom virus inspired the US Senator Chuck Schumer politicians to create a National Virus Response Center.

The original MyDoom virus - there are several variations - programmed to work before infection, with two conditions. The first condition caused the virus to start attacking DoS on 1/2/2004. The second condition ordered the virus to stop spreading itself on February 12, 2004. Even so after the virus stops spreading, the backdoors created during the initial infection are still kept active.

Later that year, a second outbreak of MyDoom caused some search companies to worry. Like other viruses, MyDoom also searches email addresses on victim computers as part of the replication process. However, in addition, it sends a search request to a search engine and uses the email addresses found in the search results. After all, search engines like Google have received millions of search requests from faulty computers. These attacks have slowed down the speed of search services, some even collapsed.

MyDoom spreads via email and peer networks. According to MessageLabs, one of 12 emails carries a virus at that time. Like Klez virus, MyDoom can fake email to become difficult to detect and trace the source of the spread.

Sasser (2004) and Netsky

Estimated damage: Millions of dollars

Sometimes computer virus programmers may not be detected. However, at some point, the authorities may find a way to get back to their roots. Such as the case of Sasser and Netsky viruses. A 17-year-old German boy named Sven Jaschan created two programs and released them on the Internet.

Although these two worms work differently, the similarity in code has made security experts confident that both are written by the same author.

Deep Sasser attacked computers through vulnerabilities in Microsoft's Windows operating system. Unlike other worms, it does not spread via email, but instead, when injecting a computer, it will search for systems with other vulnerabilities. Then contact those systems and guide them to download the virus. The virus will scan random IP addresses to find potential victims. Viruses can also change the victim's operating system in a way that makes it difficult to shut down the computer without cutting off the system's power.

Netsky is mobile through email and Windows networks. It spoofs email addresses and propagates via an attached 22,016-bytes. When popular, it can create DoS attacks and crash systems. At that time, security experts at Sophos believed that Netsky and its variants accounted for 25% of all computer viruses on the Internet.

Sven Jaschan is not imprisoned but must receive a 1 year and 9 month probation. The reason is that Sven Jaschan is still under 18 at the time of the crime.

Leap-A / Oompa-A (2006)

Perhaps you saw an ad in the Apple Mac computer promotion campaign, where Justin "I'm a Mac" Long comforted John "I'm a PC" Hodgman. Hodgman stepped down with a virus and pointed out that more than 100,000 other viruses could attack a computer. Long said the viruses were targeted at PCs, not Macs.

For the most part it is true. Mac computers are well protected against virus attacks with a concept of security through obscurity. Apple has a reputation for keeping a closed system between operating systems and hardware - Apple has created both hardware and software. This makes the outsiders become ignorant of their operating system. Mac still ranks second after personal computers in the home computer market segment. Therefore, hackers rarely write viruses for Mac because the effect of this virus on its victims will be less than the case done on PC computers.

However that means there are no hackers with Mac. In 2006, Leap-A virus, a virus known as Oompa-A, appeared in public. It uses iChat's IM program to spread through vulnerable Mac computers. After infection, the virus will search through iChat's directory and send mail to everyone on the list. The content of the message will include a corrupted file, which may be an innocent JPEG image.

Leap-A virus does not cause much harm to computers, but it shows that Mac computers can still become bait for malicious software. Khi các máy tính Mac trở nên phổ biến hơn, chắc chắn chúng ta sẽ thấy có nhiều hacker tạo các virus khác có thể gây hại cho các file trên máy tính hoặc lưu lượng mạng.

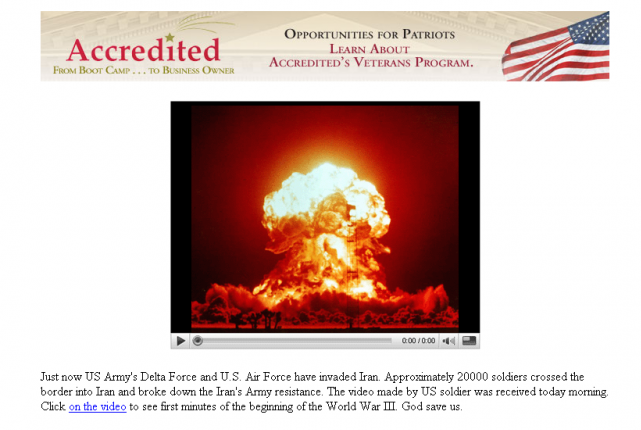

Virus Storm (2006)

Storm xuất hiện vào cuối năm 2006 khi các chuyên gia bảo mật máy tính nhận ra worm này. Tên của virus xuất phát từ thủ đoạn giúp virus lây lan. Đầu năm 2007, người ta bỗng thấy hàng loạt email về số nạn nhân trong các trận bão (storm) ở châu Âu và có một đường link tới bài viết. Thời điểm ấy, bão đang là chuyện thời sự (có 230 người chết sau trận bão ở Châu Âu) và rất nhiều người không hề nghi ngờ khi click vào trang web đó, đồng nghĩa với việc download virus về máy.

Các công ty Antivirus lại gọi sâu này với các tên khác. Ví dụ như, Symantec gọi nó là Peacomm, trong khi đó McAfee lại gọi nó là Nuwar. Các tên gọi này nghe có vẻ phức tạp, tuy nhiên đã có virus 2001 mang tên W32.Storm.Worm. Virus 2001 và worm 2006 là các chương trình hoàn toàn khác nhau.

Về bản chất, Storm là một chương trình Trojan horse. Payload của nó là một chương trình khác, mặc dù vậy không phải lúc nào cũng là một. Một số phiên bản của Storm có thể biến các máy tính thành các thây ma. Khi các máy tính bị tiêm nhiễm, chúng sẽ xuất hiện các lỗ hổng để có thể kiểm soát từ xa bởi một ai đó đằng sau tấn công. Một số hacker đã sử dụng Storm Worm để tạo nên botnet và sử dụng nó để gửi các email spam trong Internet.

Nhiều phiên bản của Storm xúi giục nạn nhân download ứng dụng qua các liên kết giả mạo như những tin tức hoặc đoạn video. Người đứng sau các tấn công sẽ thay đổi chủ đề của thư thành một sự kiện hiện hành nào đó. Cho ví dụ, trước sự kiện Olympics 2008 được tổ chức tại Bắc Kinh, một phiên bản mới của worm đã xuất hiện trong các email với chủ đề như "a new deadly catastrophe in China" hoặc "China's most deadly earthquake". Email này khẳng định liên kết với các đoạn video và câu chuyện có liên quan đến đủ đề đó, tuy nhiên khi kích vào liên kết đó, nó sẽ thực hiện việc download worm vào máy tính nạn nhân (nguồn McAfee).

Một số hãng tin tức và blog đặt tên cho Storm là một trong những tấn công virus nguy hiểm nhất trong nhiều năm gần đây. Tháng 7 năm 2007, công ty bảo mật Postini đã khẳng định rằng họ đã phát hiện hơn 200 triệu email mang các liên kết đến Storm trong một tấn công với thời gian 7 ngày (nguồn Gaudin). Tuy nhiên may nắm không phải mọi email đều dẫn ai đó download worm.

Conficker (2008)

Mục tiêu mà Conficker hướng đến đó là hệ điều hành Microsoft xuất hiện vào năm 2008. Rất khó để có thể phát hiện được loại virus này. Conficker có thể lây lan qua email, ổ USB, ổ đĩa cứng ngoài hoặc thậm chí là điện thoại thông minh (smartphone).

Một khi đã bị nhiễm, Conficker sẽ liên kết máy tính của bạn vào một Botnet. Botnet là các mạng máy tính được tạo lập từ các máy tính mà hacker có thể điều khiển từ xa đẻ thu thập các thông tin tài chính quan trọng hoặc để tấn công DoS (tấn công từ chối dịch vụ).

Các máy tính trong mạng Botnet là máy đã bị nhiễm các loại malware và bị hacker điều khiển. Một mạng Botnet có thể có tới hàng trăm ngàn, thậm chí là hàng triệu máy tính.

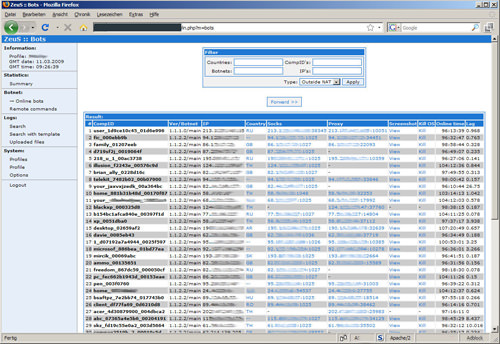

Zeus (2009)

Thiệt hại ước tính: Hàng tỷ USD (cho cả các biến thể của nó)

Zeus là một con Trojan được tạo ra để điều khiển những máy tính Windows bị lây nhiễm, thực hiện nhiều nhiệm vụ phạm tội khác nhau. Nó nhắm đến các hoạt động thường được thực hiện trên trình duyệt, ghi lại các phím bàn phím, thu thập thông tin được điền vào các biểu mẫu trên trình duyệt. Phần lớn máy tính đã bị nhiễm Zeus do tải về hoặc bị lừa đảo.

Zeus được xác định lần đầu tiên vào tháng 7 năm 2007 khi nó được sử dụng để lấy cắp thông tin từ Bộ Giao thông Vận tải Hoa Kỳ, nó trở nên phổ biến hơn vào tháng 3 năm 2009, và bị phát hiện khi đang thu thập hàng ngàn tài khoản FTP và máy tính từ những tập toàn đa quốc gia, ngân hàng lớn như Amazon, Oracle, Bank of America, Cisco,.

Trình điều khiển botnet (mạng máy tính được tạo từ những máy tính mà hacker có thể điều khiển từ xa, những máy tính trong mạng này đã bị nhiễm mã độc, và số lượng có thể lên đến hàng triệu máy tính) của Zeus sử dụng những con virus này để ăn cắp thông tin đăng nhập mạng xã hội, email và tài khoản ngân hàng.

Chỉ riêng ở Mỹ, người ta ước tính rằng hơn một triệu máy tính đã bị nhiễm Zeus, chiếm 25% tổng số máy tính toàn nước Mỹ lúc bấy giờ. Hoạt động tổng thể của nó khá phức tạp, thúc đẩy nhiều người từ khắp nơi trên thế giới để thực hiện hành động phục vụ cho việc buôn lậu và chuyển tiền cho kẻ cầm đầu ở Đông Âu. Khoảng 70 triệu USD đã bị đánh cắp, 100 người đã bị bắt vì liên quan đến những hoạt động này. Cuối năm 2010, người tạo ra Zeus đã tuyên bố giải nghệ, nhưng nhiều chuyên gia không tin rằng đây là sự thật.

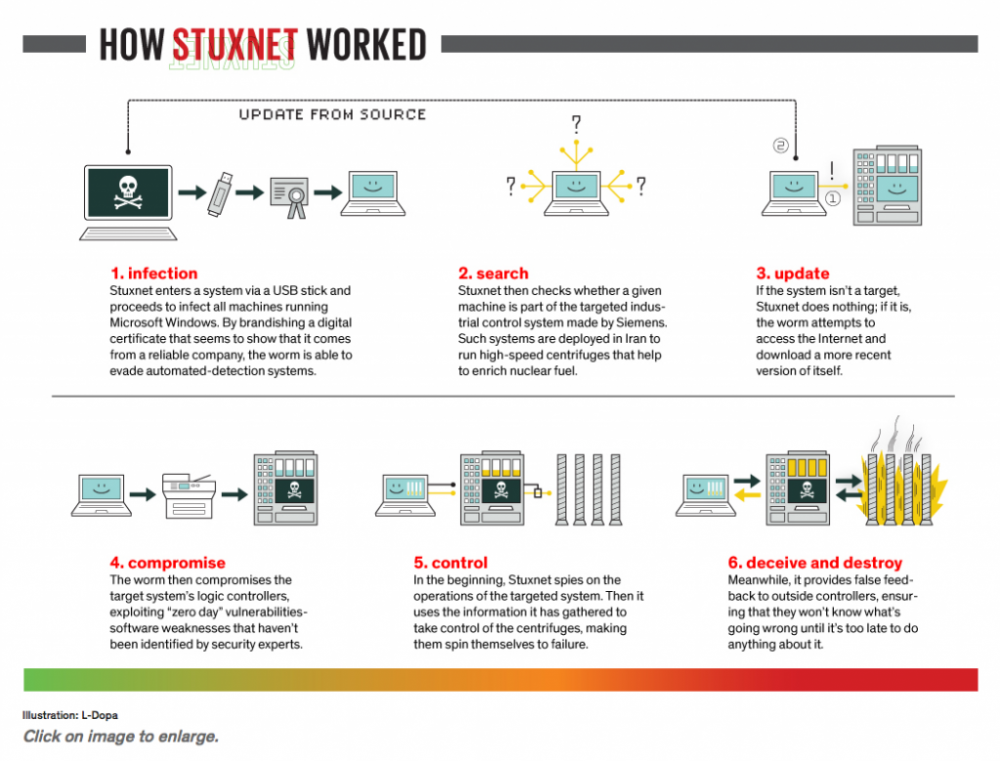

Siêu virus Stuxnet (2010)

Không giống như các sâu virus khác, Stuxnet được tạo ra không phải đi thu thập thông tin thẻ tín dụng, mật khẩu tài khoản, hoặc bất kỳ một hành động tương tự nào khác. Stuxnet là một vũ khí kỹ thuật số (cyberweapon) được thiết kế để phá hủy nhà máy điện hạt nhân của Iran và làm chậm hoặc phá hủy bất kỳ một loại vũ khí hạt nhân nào đang được phát triển.

Iran đã phát hiện ra sâu virus Stuxnet trong hệ thống điều khiển nhà máy hạt nhân của họ vào năm 2010, nhưng họ tin rằng nó đã "hiện diện" trước đó 1 năm mà không hề bị ai phát hiện ra.

Stuxnet hoạt động dần dần và tăng tốc độ quay của máy ly tâm hạt nhân, từ từ phá hủy chúng trong quá trình phản hồi lại thông tin đến trung tâm điều khiển và thông báo mọi thứ hoạt động bình thường.

Nó gây thiệt hại lớn cho Iran khi phá hủy khoảng 1/5 số máy ly tâm tại cơ sở hạt nhân Natanz, khiến các máy ly tâm này trở nên vô dụng. Người ta ước tính chi phí để tạo ra virus Stuxnet khoảng 5-10 triệu USD nhưng không có con số thống kê cụ thể nào về mức thiệt hại nó tạo ra ngoại trừ hai chữ "nặng nề".

Flashback (2011)

Mặc dù không gây hại như các phần mềm khác trong danh sách này, Flashback là một trong số ít những virus có tiếng tăm trên máy Mac. Nó được phát hiện lần đầu tiên vào năm 2011 bởi công ty chống virus Intego, khi đang cài đặt giả mạo dưới dạng Flash. Trong vỏ bọc mới này, người dùng chỉ cần bật Java, nó sẽ lan truyền bằng cách sử dụng những trang web chứa mã JavaScript độc hại. Sau khi cài đặt, máy Mac sẽ trở thành một phần trong botnet cùng với những máy Mac bị lây nhiễm khác.

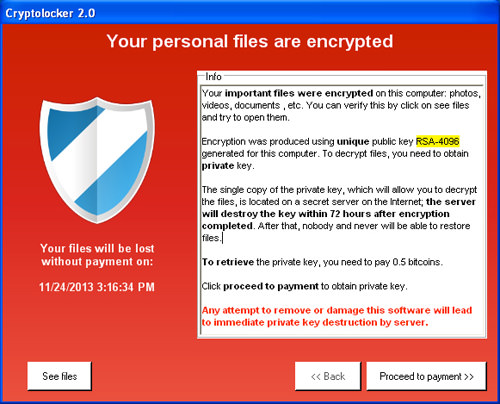

CryptoLocker (2013)

CryptoLocker là một dạng của ransomware, nhắm mục tiêu và những máy tính đang chạy hệ điều hành Windows. Nó sử dụng vài phương pháp để để lây lan, chẳng hạn như email, một khi máy tính bị lây nhiễm, nó sẽ mã hóa một số tập tin nhất định trên ổ cứng và những thiết bị lưu trữ được kết nối khác, với mã khóa bảo mật công khai RSA. Mặc dù, việc loại bỏ CryptoLocker khỏi máy tính khá đơn giản, nhưng file vẫn sẽ bị mã hóa. Cách duy nhất để mở khóa tập tin là phải trả một khoản tiền chuộc trong một khoảng thời gian nhất định. Nếu quá thời hạn hacker đưa ra thì tiền chuộc sẽ được tăng lên đáng kể hoặc khóa giải mã sẽ bị xóa. Khoản tiền chuộc được yêu cầu thường lên tới 400 USD tiền mặt hoặc Bitcoin.

Hoạt động của CryptoLocker cuối cùng đã dừng lại khi cơ quan thực thi pháp luật và các công ty an ninh đã kiểm soát được botnet của CryptoLocker và Zeus. Evgeniy Bogachev, người cầm đầu đường dây này đã bị buộc tội và các khóa giải mã được đưa đến cho những máy tính bị lây nhiễm. Từ dữ liệu thu thập được trong các cuộc tấn công, số máy tính lây nhiễm ước tính lên đến 500.000 và số tiền chuộc người dùng đã phải chi lên tới 3 triệu USD.

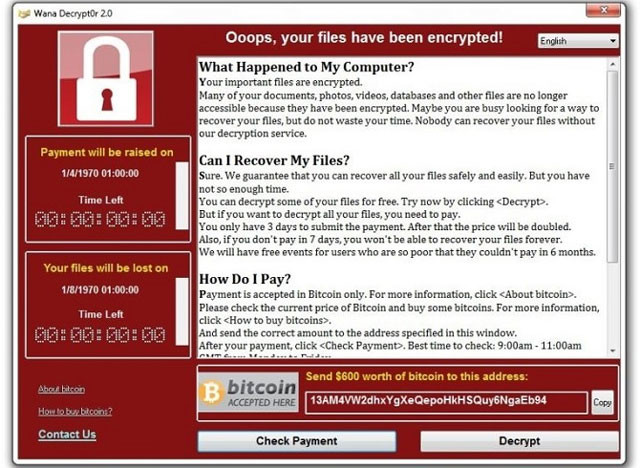

Virus WannaCry (2017)

Khi nhắc tới sự kiện công nghệ vào tháng 5/2017, bạn sẽ nhớ tới WannaCry, mặc dù chỉ kéo dài trong vài ngày, nhưng phần mềm này đã lan truyền từ 200 nghìn đến 300 nghìn máy tính trên toàn thế giới.

Nó sử dụng khai thác backdoor trong Microsoft Windows để mã hóa tất cả dữ liệu trên thiết bị và khóa các file để đòi tiền chuộc. Ransomware này có chi phí lên đến 600 USD (sử dụng Bitcoin) để giải mã thông tin, mặc dù thậm chí khi trả phí máy tính của bạn vẫn không được 'cứu'. Tội phạm mạng đã nhận được khoản thanh toán trên 130,600 USD.

Khi bị nhiễm, màn hình của máy tính sẽ bị khóa, hiển thị cảnh báo màu đỏ và hai lần đếm ngược, lần đếm ngược đầu tiên sẽ tăng dần yêu cầu tiền chuộc và lần sau là cảnh báo file sẽ bị xóa vĩnh viễn. May mắn thay, Microsoft đã hành động nhanh chóng bằng cách phát hành bản cập nhật để chống lại mối đe dọa này. Một trong những nạn nhân lớn nhất là National Health Service (NHS) ở Anh và nhiều tổ chức y tế sử dụng các hệ điều hành cũ hơn bao gồm Windows XP.

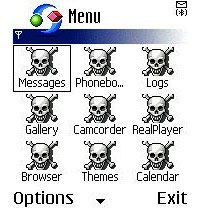

Virus trên điện thoại

Không phải tất cả các virus đều quan tâm đến máy tính. Một số còn nhắm mục tiêu của chúng đến các thiết bị điện tử khác. Đây là một mẫu nhỏ trong số các virus điện thoại di động.

- CommWarrior đã tấn công các smartphone sử dụng hệ điều hành Symbian

- Virus Skulls cũng tấn công các điện thoại Symbian và đã hiển thị các màn hình đầu lâu thay vì trang chủ trên điện thoại của nạn nhân.

- RavMonE.exe là một Vista có thể tiêm nhiễm các thiết bị iPod MP3 (từ 12.9.2006 đến 18.10.2006).

- Tháng 3 năm 2008, Fox News đã báo cáo rằng một số thiết bị điện tử khi rời nhà máy đã có sẵn các virus được cài đặt trước, các virus này tấn công máy tính của người dùng khi bạn đồng bộ thiết bị với máy tính (nguồn Fox News).

Vài điều thú vị khác về virus máy tính

Một số hacker đã lập trình cho các virus có thể ngủ đông trên máy tính nạn nhân và chỉ tung ra các tấn công vào một ngày nào đó. Đây là một số loại virus nổi tiếng có thể kích hoạt ở một thời điểm định sẵn nào đó:

- Virus Jerusalem được kích hoạt vào thứ Sáu ngày 13 để phá hủy dữ liệu trên ổ cứng của máy tính nạn nhân.

- Virus Michelangelo được kích hoạt vào 6.3.1992 - Michelangelo sinh ngày 6.3.1475.

- Virus Chernobyl được kích hoạt vào ngày 26.4.1999 – kỷ niệm lần thứ 13 của thảm họa phóng xạ hạt nhân Chernobyl.

- Virus Nyxem phân phối tải trọng của bó vào ngày thứ ba hàng tháng, xóa các file trên máy tính nạn nhân.

Các virus máy tính có thể làm cho nạn nhân thấy thiếu sự trợ giúp, lỗ hổng và chán nản. Tiếp theo, chúng ta hãy đi xem xét một virus có tên gợi lên cả ba cảm nhận đó.

Các virus dị hình:

Không phải tất cả các virus đều làm hỏng các máy tính hoặc phá hủy các mạng. Một số chỉ làm cho các máy tính hoạt động theo một cách kỳ quặc. Một virus gần đây có tên Ping-Pong đã tạo ra một quả bóng nẩy, tuy nhiên nó không gây hại nghiêm trọng đến máy tính bị tiêm nhiễm. Đôi khi có một vài chương trình lạ có thể biến làm cho chủ sở hữu máy tính nghĩ máy tính của anh ta bị tiêm nhiễm, tuy nhiên chúng thực sự là các ứng dụng vô hại, không tự nhân bản. Khi nghi ngờ, cách tốt nhất là bạn nên để chương trình antivirus diệt ứng dụng đó.

See more:

- 10 cách phát hiện và tận diệt virus máy tính

- 17 clear signs that your computer has been attacked by a virus

- 13 things not to do when using a computer